[SRS] Završni ispit - 2020/2021

Gocc

možda bi se trebalo vidjeti na svim portovima TIME_WAIT? jer je veza odma i raskinuta, a taj time_wait će trajati neko vrijeme

TamTam

“Kako biste otkrili da ste zrtva skeniranja tipa TCP connect”

Jel dovoljno samo napisat pomocu nmap-a jer nmap zabiljezava ack odgovor te se tako sprema u log?

nnn

foobar nmap = network mapper, s nmapom skeniraš neki drugi uređaj, detekcija bi išla preko tcpdumpa ili wiresharka

Mariox

dinoo

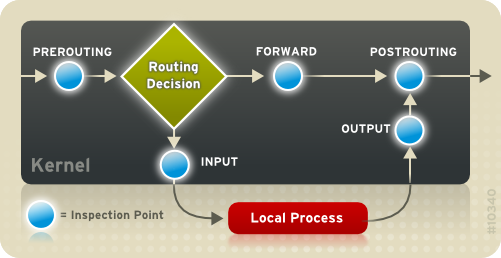

FORWARD je za pakete koje router usmjeruje s jedne mreže na drugu,

INPUT je za pakete namijenjene baš njemu (npr. SSH-anje na router), a

OUTPUT bi bio za pakete baš s njega (npr. DNS zahtjeve s routera).

pod 10.a) mislim da treba FORWARD, a pod 10.d) vjerojatno isto treba FORWARD

Tompa007

Mariox Sta nije da zato bas treba INPUT , jer su source address sva racunala interneta dok je destination web poslužitelj na kojem je firewall? da se pita da trebaju računala iz interneta doći do računala iz lokalne mreže onda bi foward kaj ne ?

nnn

Mariox definicije su ti okej, al ne razumijem zašto bi pod 10.a) bilo FORWARD? Paketi su namjenjeni točno tom poslužitelju na kojem konfiguraš firewall, tako da mi INPUT ima smisla, 10.a) sam čak i testirao u imunesu.

10.d) razumijem zašto biš stavio FORWARD, čini se da zadatak nije dovoljno bio specifičan, odnosno misli li se da treba blokirati spoofanje lokalne adrese samo za WEB poslužitelj ili za cijelu lokalnu mrežu ili oboje.

INPUT bi blokirao spoofanje za WEB, FORWARD za ostatak mreže. Mislim da bi ta dva pravila bila okej.

iptables -A INPUT -i eth0 -s 10.0.1.0/24 -j DROP

iptables -A FORWARD -i eth0 -s 10.0.1.0/24 -j DROP*** Ja sam gledao samo osnovne sigurnosne zahtjeve, ali moglo bi. Autentičnost su oni definirali ovako:

potvrda identiteta korisnika; ovjera vjerodostojnosti (autentifikacija) sudionika komunikacije; ovjera izvora podataka

http/https ima način za auth preko HTTP authentication, tako da ona može biti zadovoljena, al to često ne ide preko HTTP authentication već preko običnog logina i kolačića. Primjer tog ti je ako ovaj link probaš otvoriti u incognito prozoru.

𝐓𝐇𝐄 𝐒𝐄𝐂𝐑𝐄𝐓 - 𝐂𝐋𝐔𝐁 zasto moramo dodavati “-m state –state NEW -j ACCEPT” ?

Zato što su je osoba prije tebe (ovdje je to osoba koja je radila zadatak) stavila sljedeću konfiguraciju:

:INPUT DROP [0:0]

:OUTPUT DROP [0:0]

:FORWARD DROP [0:0]

[...]

-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

-A OUTPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

-A FORWARD -m state --state RELATED,ESTABLISHED -j ACCEPTOva prva tri reda ti kažu: sve što ne odgovara nekom pravilu ispod, dropaj. Ova 3 reda dole ti govore da svaka veza koja je upostavljena može nastaviti komunicirati i neće biti filtrirana od strane prva 3 pravila (i ostalih koji se nalaze ispod). Tako da je nekako logično staviti samo pakete koji imaju state NEW.

𝐓𝐇𝐄 𝐒𝐄𝐂𝐑𝐄𝐓 - 𝐂𝐋𝐔𝐁 da nema ove linije “-A INPUT -m state –state RELATED,ESTABLISHED -j ACCEPT” jel bi onda trebali dodavati to ili ne ?

Mislim da ne bi. Koliko ja razumijem oni su to stavili zbog ‘jednostavnosti’:

By making the firewall statefull and the first rule the typical -A INPUT -m state –state RELATED,ESTABLISHED -j ACCEPT the vast majority of legitimate traffic to your server is accepted after passing only that single rule. That traffic doesn’t need to traverse any other rules.

Gocc

dinoo jel 11. treba ići i autentičnost?

Tompa007

dinoo zasto moramo dodavati “-m state –state NEW -j ACCEPT” ? da nema ove linije “-A INPUT -m state –state RELATED,ESTABLISHED -j ACCEPT” jel bi onda trebali dodavati to ili ne ?

Gocc

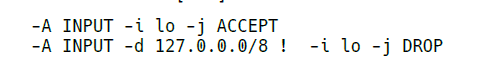

Hoće li se ovo drugo pravila ikad izvršiti kad prvo pravila obuhvaca drugo?

viliml

*** Ne obuhvaća, uskličnik negira filter nakon njega.

nnn

*** napisao ti je kolega da se ne obuhvaća. Ali recimo da imaš paket koji stiže do firewalla i recimo da imaš ovakav primjer:

:INPUT DROP [0:0]

:OUTPUT DROP [0:0]

:FORWARD DROP [0:0]

[...]

<pravilo 1>

<pravilo 2>

<pravilo 3>Ako ti ovo <pravilo 1> pokupi neki paket, taj paket ne prolazi kroz ni jedno drugo pravilo. Zašto bi on gledao pravilo 3 ili 2 ako je već na pravilu 1 dropan ili acceptan. Ako ni jedno pravilo ne pokupi paket onda ti se primjenjuju ova 3 na početku

Gocc

viliml Ahaa hvala, ja sam mislila da uskličnik negira -d 127.0.0.0

Sulejman

viliml Kaj nije da će se po defaultu dropat (zbog filtera na početku koji nisu na tom screenshotu) pa je nepotrebno drugo pravilo?

viliml

*** za referencu, manpage

Gocc

dinoo možda bi ta autentičnost odgovarala potvrdi identiteta klijenta i poslužitelja kroz TLS pa zato nisu napisali da traže osnovne sigurnosne zahtjeve

SuperSaiyano

dinoo Možda glupo pitanje ali 10.d zar ne bi trebalo biti iptables -A INPUT -i eth1 -s 192.168.0.0/24 -j DROP jer želimo filtrirati pakete iz vanjske mreže(sučelje eth1) sa izvornom adresom iz lokalne mreže(192.168.0.0/24)

mini

SuperSaiyano Ne, jer spoofing znaci da se ti predstavljas kao netko drugi, tako se mi ovdje branimo da nam netko sa eth0 se predstavi kao netko iz lokalne mreže tj iz 10.0.1.0/24

bjunolulz To i mene zanima, ali najviše me zanima zašto uopće tu u 10.b) imamo -d

nnn

vanjske mreže(sučelje eth1)

lokalne mreže(192.168.0.0/24)

mislim da si zamjenio, pogledaj bolje sliku 192.168.0.0/24 spada pod “internet”, a eth1 je na lokalnoj mreži

bjunolulz u pravu si ja sam fulao

bjunolulz

dinoo 10.b zasto -d nije 10.0.1.1?

nnn

Earthling u zadatku piše:

Napišite pravilo koje će omogućiti pristup vatrozidu protokolom SSH isključivo s računala “int” iz

lokalne mreže (LAN).

Meni to zvuči da int smije pristuputi webu na portu 22. web tada treba biti definiran sa -d. Išao sam provjeriti to i izgleda da sam fulao sitnicu, trebalo bi dodati -p tcp jer iptables treba imati definiran protokol ako se dodaje --dport ili --sport. Tako da bi pravilo trebalo bit: sudo iptables -A INPUT -p tcp -i eth1 --dport 22 -d 10.0.1.1 -s 10.10.1.20 -m state --state NEW -j ACCEPT

viliml

dinoo Meni to zvuči da int smije pristuputi webu na portu 22. web tada treba biti definiran sa -d.

Ali program se odvija na webu. Sve što je u INPUT je automatski web. Čim definiraš ulazni interface eth1 i lanac INPUT, destination adresa ne može biti ništa drugo osim 10.0.1.1. Teoretski ako imaš pravilo protiv spoofanja ne treba niti interface postaviti, samo source adresu. Naravno ništa od toga ne škodi i dobra je ideja ubaciti redundanciju za svaki slučaj.

Ali ovaj --state NEW mi nikako nema smisla. Da, ne škodi, ali nije niti nimalo koristan. U primjerima koji su nam dani nikad nije korišten.